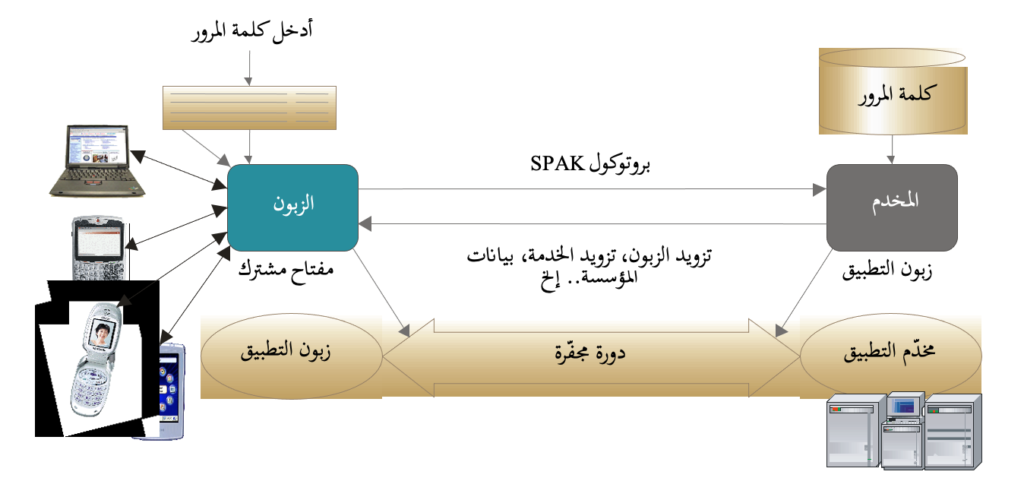

بروتوكول الاستيقان الآمن القائم على كلمة مرور مع تبادل المفاتيح (SPAK) هو بروتوكول استيقان بسيط يؤدي فيه استعمال كلمة مرور تحفظها ذاكرة بشرية بين زبون ومخدّم إلى استيقان متبادل وسر مشترك يمكن استعماله كمفاتيح الدورة في الدورة التالية. وتحدَد في توصية قطاع تقييس الاتصالات X.1151 متطلبات بروتوكول الاستيقان الآمن القائم على كلمة مرور مع تبادل المفاتيح (SPAK) إلى جانب المبادئ التوجيهية لاختيار أنسب بروتوكول SPAK من مختلف بروتوكولات الاستيقان الآمن القائم على كلمة مرور، والمبدأ التوجيهي بشأن بروتوكول الاستيقان الآمن القائم على كلمة مرور مع تبادل المفاتيح. ويتميز هذا البروتوكول ببساطته الشديدة. إذ يسهل تنفيذه واستعماله، ولا يحتاج إلى بنية تحتية أخرى (مثل البنية التحتية للمفاتيح العمومية (PKI)). ويُتوقع أن تتزايد أهميته في العديد من التطبيقات في المستقبل القريب. ويوفر بروتوكول SPAK الاستيقان من المستعمل وتبادل مفاتيح قوي على السواء بكلمة مرور بسيطة بحيث يمكن حماية دورة الاتصال اللاحقة بسر يباح به أثناء إجراء الاستيقان.

بروتوكول الاستيقان القابل للتوسيع

يدعم بروتوكول الاستيقان القابل للتوسيع (EAP) آليات استيقان متعددة بين ملتمس ومخدّم استيقان في شبكة اتصالات بيانات. ويمكن استعمال هذا البروتوكول كأداة أساسية للتمكين من الاستيقان من المستعمل ولتوزيع مفاتيح الدورة. فيمكنه أداء الاستيقان من الجهاز ليؤسس توصيل آمن من نقطة إلى نقطة وليمنع نفاذ جهاز غير مصرح به.

وتصف توصية قطاع تقييس الاتصالات X.1034 إطاراً للاستيقان وإدارة المفاتيح على أساس بروتوكول الاستيقان القابل للتوسيع (EAP) لتأمين الطبقات السفلى في شبكة الاتصالات. وهي توفر توجيهاً بشأن اختيار طرائق هذا البروتوكول وتصف آلية لإدارة المفاتيح للطبقات السفلى في شبكة اتصالات البيانات. وينطبق الإطار على كل من شبكات النفاذ السلكية وشبكات النفاذ اللاسلكية بوسيط مشترك. وتلزم ثلاثة كيانات للاستيقان وإدارة المفاتيح: ملتمِس (أو ند) ومستيقن ومخدّم استيقان على النحو المبين في الشكل في الاسفل ويعمل الملتمس كمستعمل نهائي نافذاً إلى الشبكة من محطة مستعمل نهائي. بينما يعمل المستيقن كنقطة إنفاذ للسياسة المرعية متوسطاً رسائل بروتوكول الاستيقان القابل للتوسيع (EAP) بين الملتمس ومخدّم الاستيقان الذي يسستيقن من الملتمس ويطلعه اختيارياً على سر يمكن استعماله لاستخلاص مفاتيح التجفير، ويوافي المستيقن بنتيجة الاستيقان من مستعمل نهائي ويرسل إلى المستيقن السر المشترك الذي يمكن استعماله لاستخلاص مفاتيح التجفير بين المستيقن والملتمس لضمان السرية والسلامة وتمكين الاستيقان من الرسالة.

ويتألف الاستيقان وإدارة المفاتيح بصفة عامة من أربع مراحل تشغيلية: اكتشاف قدرات الأمن واستيقان بروتوكول الاستيقان القابل للتوسيع (EAP) وتوزيع المفاتيح وإدارة المفاتيح (انظر الشكل في الاسفل). ففي مرحلة قدرات الأمن، يتفاوض الملتمس بشأن قدرات الأمن ومختلف معلمات البروتوكول المزمع استعمالها مع المستيقن. وفي مرحلة بروتوكول الاستيقان القابل للتوسيع، يستيقن مخدم الاستيقان من الملتمس ويستخلص السر الرئيسي المشترك مع الملتمس نتيجةً للبروتوكول. وفي مرحلة توزيع المفاتيح، ينقل مخدم الاستيقان السر الرئيسي إلى المستيقن للسماح للاستيقان باستخراج مختلف مفاتيح التجفير لدورة لاحقة بين ملتمس ومستيقن. ومنعاً لتكرار استعمال المفتاح السري نفسه، ينبغي استعمال مفاتيح تجفير جديدة في كل دورة. وأخيراً، في مرحلة إدارة المفاتيح، يتبادل المستيقن أرقاماً عشوائية مع الملتمس للحصول على مفتاح تجفير جديد مما يؤدي إلى سرية مسبقة كاملة.