شرحنا في المقالة السابقة أهم خوارزميات الترتيب وكيف تعمل كل خوارزمية مع مثال عنها. نقدم في هذه المقال الكود البرمجي لخوارزمية الترتيب السريع بلغة البرمجة بايثون ولغة البرمجة C++.

أكمل قراءة المقالةمجموعة اختراق اسرائيلية تستهدف السعوديين عبر رسائل قصيرة

قامت شركة NSO الاسرائيلية بهجوم معقد وواسع جدا على مستخدمي أجهزة ايفون في السعودية عبر إرسال رسالة نصية تحوي على رابط، يكفي للمستخدم الضغط على هذا الرابط لكي تحصل الشركة على وصول كامل لجهازه، تعرف في هذه المقالة على تفاصيل هذا الهجوم.

من هي مجموعة NSO

مجموعة إن إس أو هي شركة تكنولوجيا إسرائيلية تركز في عملها على الاستخبارات الإلكترونية.

تعتبر شركة NSO المتهم الأول بمساعدة الحكومة السعودية باختراق جهاز الصحفي جمال خاشقجي قبل اغتياله في السفارة السعودية في تركيا (المرجع)

تأسست الشركة في عام 2010 من قبل نيف كارمي، أومري لافي وَشاليف هوليو، وتُفيد بعض التقارير إلى أنّ الشركة توظف حوالي 500 شخصًا في مقرها في هرتسليا بالقربِ من تل أبيب.

بلغت الإيرادات السنوية للشركة حوالي 40 مليون دولار في عام 2013 وارتفعت إلى 150 مليون دولار بحلول عام 2015.

تتدعي الشركة ان هدفها هو تقديم «الدعم التكنولوجي» لحكومات العالم من أجلِ مساعدتهم على «محاربة الإرهاب والجريمة».

ولكن اتهمت مؤسسة الجبهة الإلكترونية وهي مجموعة حقوق رقمية بالإضافةِ إلى مؤسّسة سيتزن لاب شركة أو مجموعة إن إس أو بتصميمِ وتطويرِ برامج تُستخدم في عمليات الاختراق والتجسّس على نشطاء حقوق الإنسان والصحفيين في العديد من البلدان. في عام 2020 ، قامت عمالقة التكنولوجيا شركتا مايكروسوفت وغوغل – بالانضمام إلى المعركة القانونية التي تخوضها فيسبوك ضد الشركة الإسرائيلية وقدموا مذكرة مساندة في محكمة فدرالية حذروا فيها من أن أدوات الشركة «قوية وخطيرة».

استهداف السعوديين برسائل قصيرة SMS للتجسس على أجهزتهم

استهدفت مجموعة NSO في هذا الاختراق المواطنين في السعودية المستخدمين لأجهزة iPhone عبر خدمة iMessage، تم ارسال رسالة نصية تحوي على رابط، يتم اختراق الجهاز والتنصت عليه بشكل كامل بمجرد الضغط على الرابط المرفق في الصورة، تحوي الرسالة على نص “أسرار جديدة عن تعذيب إماراتيين في سجون الدولة”.

الثغرة التي استغلتها NSO

استغلت NSO ثغرة غي تطبيق iMessage كمايلي, عندما تصل الرسالة إلى جهاز الضحية، يتم تنفيذ تابع في نظام iOS للبحث عن صور قد تكون مرفقة في الصورة وخصوصا GIF يقوم نظام التشغيل بنسخ هذه الصورة إلى الجهاز عبر تنفيذ تابع كمايلي:

[IMGIFUtils copyGifFromPath:toDestinationPath:error]

هذا التابع يتم تنفيذه حتى قبل عرض الصورة في واجهة المستخدم، قامت NSO باستخدام حيلة صورة GIF المزورة، حيث قامت بتضمين ملف PDF ضمن هذه الصورة، حيث يحوي هذا الملف بدوره على ملف Javascript يتم تنفيذه على جهاز الضحية يتوصل مع برمجية مضمنة في الموقع الذي سيزوره الضحية بمجرد الضغط على الرابط المرفق في الصورة.

لتفاصيل تقنية أكثر عن هذه الثفرة وكيف تعمل يمكن زيارة مدونة لغوغل (مشروع صفر) على الرابط التالي.

صرحت شركة Apple انها قامت بحل هذه الثغرة في إصدار iOS 15 الذي تم نشره في أيلول ٢٠٢١.

كما صرحت أبل لاحقا انها ستقاضي شركة Pegasus الإسرائيلية التي تقف وراء هذه الهجمات والتي تستهدف بشكل مستمر أجهزة أيفون (المصدر)

إنشاء حساب غوغل ادسنس Google Adsense في سورية

إن إنشاء حساب غوغل Adsense في سورية غير ممكن في الوقت الحالي لان سورية ضمن العقوبات الأميركية, كما يحتاج الحساب إلى حساب بنكي وعنوان بريدي يمكن إرسال إليه بريد يحوي رمز التفعيل.

إذا كنت تحتاج إلى تفعيل حساب Adsense على موقع وانت تقيم في سورية تواصل معنا في شركة ذكاء الأعمال للبرمجيات وسنقوم بتزويدك بحساب Adsense لكي تقوم بتضمينه في موقعك بالاتفاق مع الشركة والحصول على أرباح الأعلانات من داخل سورية.

يمكنك التواصل معنا على البريد الالكتروني info@prime-itech.com او sales@prime-itech.com

وضع ملصق على كاميرا اللابتوب لحماية خصوصيتك ومنع تسرب بياناتك

لماذا يقوم بعض الأشخاص بتغطية الكاميرا أو وضع ملصق عليها؛؟ لربما كان هذا من أكثر التساؤلات وخاصة بعد ظهور صورة لمؤسس فيسبوك “مارك زوكربيرغ” أثناء احتفاله بالاستحواذ على إنستعرام وجد المتابعون في خلفية الصورة أنه يضع شريطا لاصقا على الكاميرا والميكروفون..

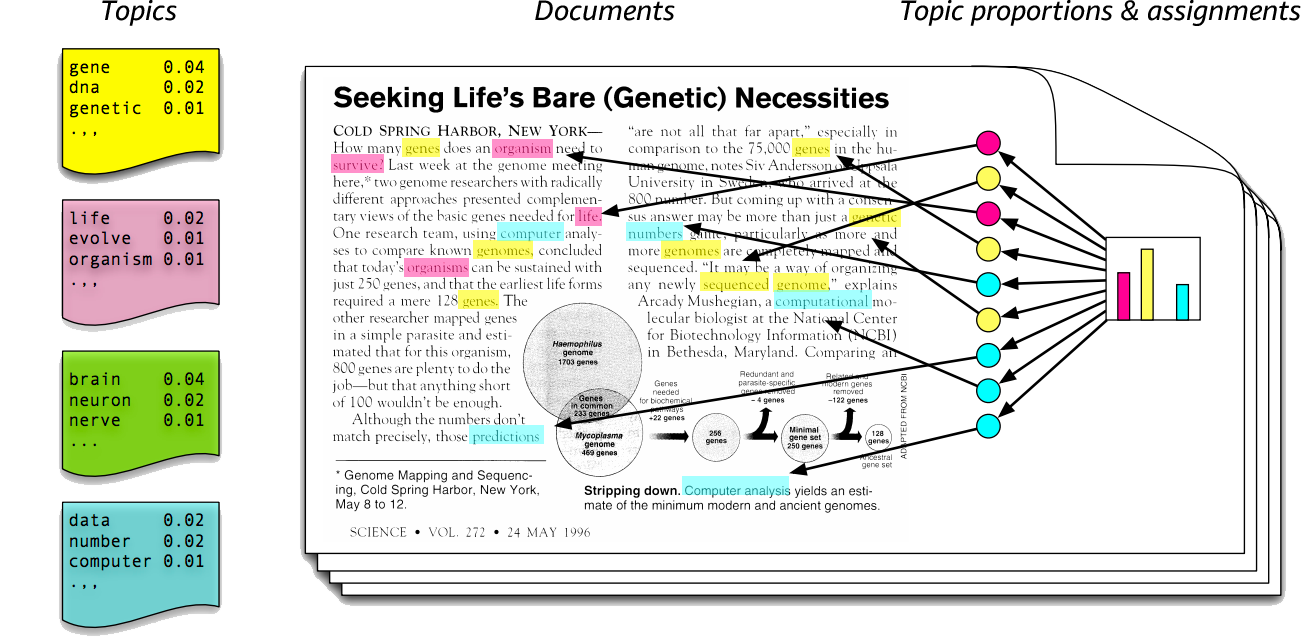

معالجة اللغات الطبيعية: التحليل الموضوعي لمصادر المعلومات

الزيادة الهــائلة في حجم المعلومات والمعرفة الموجودة على شبكة الانترنت صعبت من عملية السيطرة عليها، وأصبحت مؤسسات المعلومات غير قادرة على القيام بعملية الوصف الموضوعي التي تعتمد على القوائم أو اللغات المقيدة، وكلاهما متبع في أدوات التحليل الموضوعي التقليدية لمصادر المعلومات. وبما أن هذه الطرق ليست كافية في التعامل مع كل ما ينشر على (الإنترنت) في الوقت الحالي، فقد أصبح من الضروري وجود نظام يسمح بمشاركة كل المستفيدين في عملية وصف المعلومات المتوفرة، وذلك سعيا لتنظيمها وتسهيل عمليات الوصول إليها واتاحتها، وسنتناول في التالي التعريف بالتحليل الموضوعي وأهميته والتوجهات الحديثة فيه وأهم أدواته وتقنياته في البيئة الرقمية.